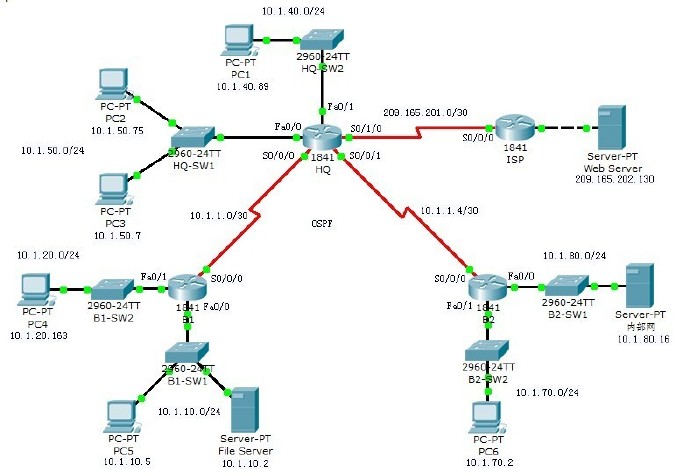

练习 5.6.1:Packet Tracer 综合技能练习(访问控制列表)

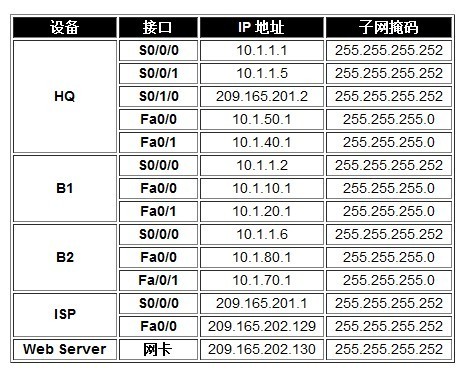

地址表

简介

在本练习中,您需要演练配置实施五项安全策略的 ACL 的技能。此外,您还要配置 PPP 和 OSPF 路由。设备已配置了 IP 地址。用户执行口令是 cisco,特权执行口令是 class。

任务 1:配置带有 CHAP 身份验证的 PPP步骤 1. 将 HQ 和 B1 之间的链路配置为使用带有 CHAP 身份验证的 PPP 封装。

CHAP 身份验证的口令是 cisco123。

B1:

username HQ password cisco123

interface Serial0/0/0

encapsulation ppp

ppp authentication chap

HQ:

username B1 password 0 cisco123

interface Serial0/0/0

encapsulation ppp

ppp authentication chap

步骤 2. 将 HQ 和 B2 之间的链路配置为使用带有 CHAP 身份验证的 PPP 封装。

CHAP 身份验证的口令是 cisco123。

B2:

username HQ password 0 cisco123

interface Serial0/0/0

encapsulation ppp

ppp authentication chap

HQ:

username B2 password 0 cisco123

interface Serial0/0/1

encapsulation ppp

ppp authentication chap

步骤 3. 检查路由器之间是否已恢复连通性。

HQ 应能 ping 通 B1 和 B2。接口恢复可能需要几分钟。在 Realtime(实时)模式和 Simulation(模拟)模式之间来回切换可加快此过程。要让 Packet Tracer 加快此过程,另一种可行的方法是对接口使用 shutdown 和 no shutdown 命令。

注:由于 Packet Tracer 程序缺陷,接口可能会在练习期间的任何时候随机关闭。请等待几秒钟,通常接口会自行重新打开。

步骤 4. 检查结果。

完成比例应为 29%。如果并非如此,请单击 Check Results(检查结果)查看尚未完成哪些必要部分。

任务 2:配置默认路由步骤 1. 配置从 HQ 到 ISP 的默认路由。

在 HQ 上使用_送出接口_参数配置默认路由,将所有默认流量发送到 ISP。

ip route 0.0.0.0 0.0.0.0 Serial0/1/0

步骤 2. 测试与 Web Server 的连通性。

从 HQ 的 Serial0/1/0 接口发出 ping。HQ 应该能成功 ping 通 Web Server (209.165.202.130)。

步骤 3. 检查结果。

完成比例应为 32%。如果并非如此,请单击 Check Results(检查结果)查看尚未完成哪些必要部分。

任务 3:配置 OSPF 路由步骤 1. 在 HQ 上配置 OSPF。

- 使用进程 ID 1 配置 OSPF。

- 通告除 209.165.201.0 网络外的所有子网。

- 向 OSPF 相邻设备传播默认路由。

- 在接入 ISP 和接入 HQ LAN 的接口上禁用 OSPF 更新。

HQ:

router ospf 1

passive-interface FastEthernet0/0

passive-interface FastEthernet0/1

passive-interface Serial0/1/0

network 10.1.50.0 0.0.0.255 area 0

network 10.1.40.0 0.0.0.255 area 0

network 10.1.1.0 0.0.0.3 area 0

network 10.1.1.4 0.0.0.3 area 0

default-information originate

步骤 2. 在 B1 和 B2 上配置 OSPF。

- 使用进程 ID 1 配置 OSPF。

- 在每台路由器上配置适当的子网。

- 在接入 LAN 的接口上禁用 OSPF 更新。

B1:

router ospf 1

passive-interface FastEthernet0/0

passive-interface FastEthernet0/1

network 10.1.1.0 0.0.0.3 area 0

network 10.1.10.0 0.0.0.255 area 0

network 10.1.20.0 0.0.0.255 area 0

B2:

router ospf 1

passive-interface FastEthernet0/0

passive-interface FastEthernet0/1

network 10.1.1.4 0.0.0.3 area 0

network 10.1.70.0 0.0.0.255 area 0

network 10.1.80.0 0.0.0.255 area 0

步骤 3. 测试整个网络的连通性。

现在,网络应该实现了完全的端到端连通性。所有设备均应能够成功 ping 通所有其它设备,包括地址为 209.165.202.130 的 Web Server。

步骤 4. 检查结果。

完成比例应为 76%。如果并非如此,请单击 Check Results(检查结果)查看尚未完成哪些必要部分。

任务 4:实施多项 ACL 安全策略步骤 1. 实施第一项安全策略。

阻止 10.1.10.0 网络访问 10.1.40.0 网络。允许对 10.1.40.0 的所有其它访问。在 HQ 上使用 ACL 编号 10 配置 ACL。

HQ:

access-list 10 deny 10.1.10.0 0.0.0.255

access-list 10 permit any

interface FastEthernet0/1

ip access-group 10 out

步骤 2. 检查第一项安全策略是否已实现。

从 PC5 ping PC1 应该失败。

步骤 3. 检查结果。

完成比例应为 80%。如果并非如此,请单击 Check Results(检查结果)查看尚未完成哪些必要部分。

步骤 4. 实施第二项安全策略。

拒绝主机 10.1.10.5 访问主机 10.1.50.7。允许所有其它主机访问 10.1.50.7。在 B1 上使用 ACL 编号 115 配置 ACL。

B1:

access-list 115 deny ip host 10.1.10.5 host 10.1.50.7

access-list 115 permit ip any any

interface FastEthernet0/0

ip access-group 115 in

步骤 5. 检查第二项安全策略是否已实现。

从 PC5 ping PC3 应该失败。

步骤 6. 检查结果。

完成比例应为 85%。如果并非如此,请单击 Check Results(检查结果)查看尚未完成哪些必要部分。

步骤 7. 实施第三项安全策略。

拒绝从 10.1.50.1 到 10.1.50.63 的主机通过 Web 访问地址为 10.1.80.16 的内部网服务器。允许所有其它访问。在适当的路由器上使用 ACL 编号 101 配置 ACL。

HQ:

access-list 101 deny tcp 10.1.50.0 0.0.0.63 host 10.1.80.16 eq www

access-list 101 permit ip any any

interface FastEthernet0/0

ip access-group 101 in

步骤 8. 检查第三项安全策略是否已实现。

要测试此策略,请单击 PC3,然后单击 Desktop(桌面)选项卡,再单击Web Browser(Web 浏览器)。URL 应键入内部网服务器的 IP 地址 10.1.80.16,然后按 Enter。几秒后应收到 Request Timeout(请求超时)消息。PC2 和该网络中的所有其它 PC 都应该能够访问内部网服务器。

步骤 9. 检查结果。

完成比例应为 90%。如果并非如此,请单击 Check Results(检查结果)查看尚未完成哪些必要部分。

步骤 10. 实施第四项安全策略。

使用名称 NO_FTP 配置命名 ACL,阻止 10.1.70.0/24 网络访问文件服务器 (10.1.10.2) 上的 FTP 服务(端口 21)。所有其它访问都应允许。

注意:名称区分大小写。

B2:

ip access-list extended NO_FTP

deny tcp 10.1.70.0 0.0.0.255 host 10.1.10.2 eq ftp

permit ip any any

interface FastEthernet0/1

ip access-group NO_FTP in

步骤 11. 检查结果。

Packet Tracer 不支持测试 FTP 访问,因此您无法检验此策略。不过,完成比例应为 95%。如果并非如此,请单击 Check Results(检查结果)查看尚未完成哪些必要部分。

步骤 12. 实施第五项安全策略。

由于 ISP 代表与 Internet 之间的连通性,因此请按照下列顺序配置名为FIREWALL 的命名 ACL:

仅允许来自 ISP 和来自 ISP 之外任何源地址的入站 ping 应答。

仅允许来自 ISP 和来自 ISP 之外任何源地址的已建立 TCP 会话。

明确阻止来自 ISP 和来自 ISP 之外任何源地址的所有其它入站访问HQ:ip access-list extended FIREWALL

permit icmp any any echo-reply

permit tcp any any established

deny ip any anyinterface Serial0/1/0

description Link to ISP

ip access-group FIREWALL in

步骤 13. 检查第五项安全策略是否已实现。此策略的测试结果应该是任何 PC 都能 ping 通 ISP 或 Web Server。但 ISP 和 Web Server 应该都无法 ping 通 HQ 或 FIREWALL ACL 后的任何其它设备。

原文作者: Mansur

原文链接: http://nbma.info/packet-tracer-acl/

许可协议: 除特别声明外,本站文章均采用CC BY-NC 4.0许可协议,转载请注明出处。